Proteger nuestro Mikrotik

Evitar Ataque al Webproxy,DNS cache y Api Mikrotik

MikroTik dispone de un Web Proxy server y un DNS Cache, pero muchas veces al momento de configurarlo no solemos colocar las reglas necesarias para bloquear el acceso a estos recursos desde internet.

Si el servicio está abierto, por ejemplo el webproxy, cualquier tipo de spyware, malware o virus en general, podría informar esta falla de seguridad en nuestro servidor y aprovecharse de nosotros haciendo peticiones desde nuestro web proxy a internet, obviamente nos está consumiendo nuestra propia línea, y con más énfasis, nuestro escaso upload.

Cuando esto ocurre, se siente una extraña lentitud, y un uso bastante desproporcionado del upload del WAN respecto al upload de la interfaz de los clientes. Otro síntoma de este problema es que al utilizar el buscador de google este nos responde solicitando con aceptar un Capcha.

WEBPROXYMikrowisp utiliza el webproxy de mikrotik para poder mostrar la página de corte y avisos en pantalla cuando el cliente navega por páginas http. Por defecto el webproxy es activado y configurado con el puerto 999.

Si va utilizar otro puerto para el webproxy, deberá indicarlo tambien en las reglas de “corte” y “Aviso” creados en el NAT de mikrotik.

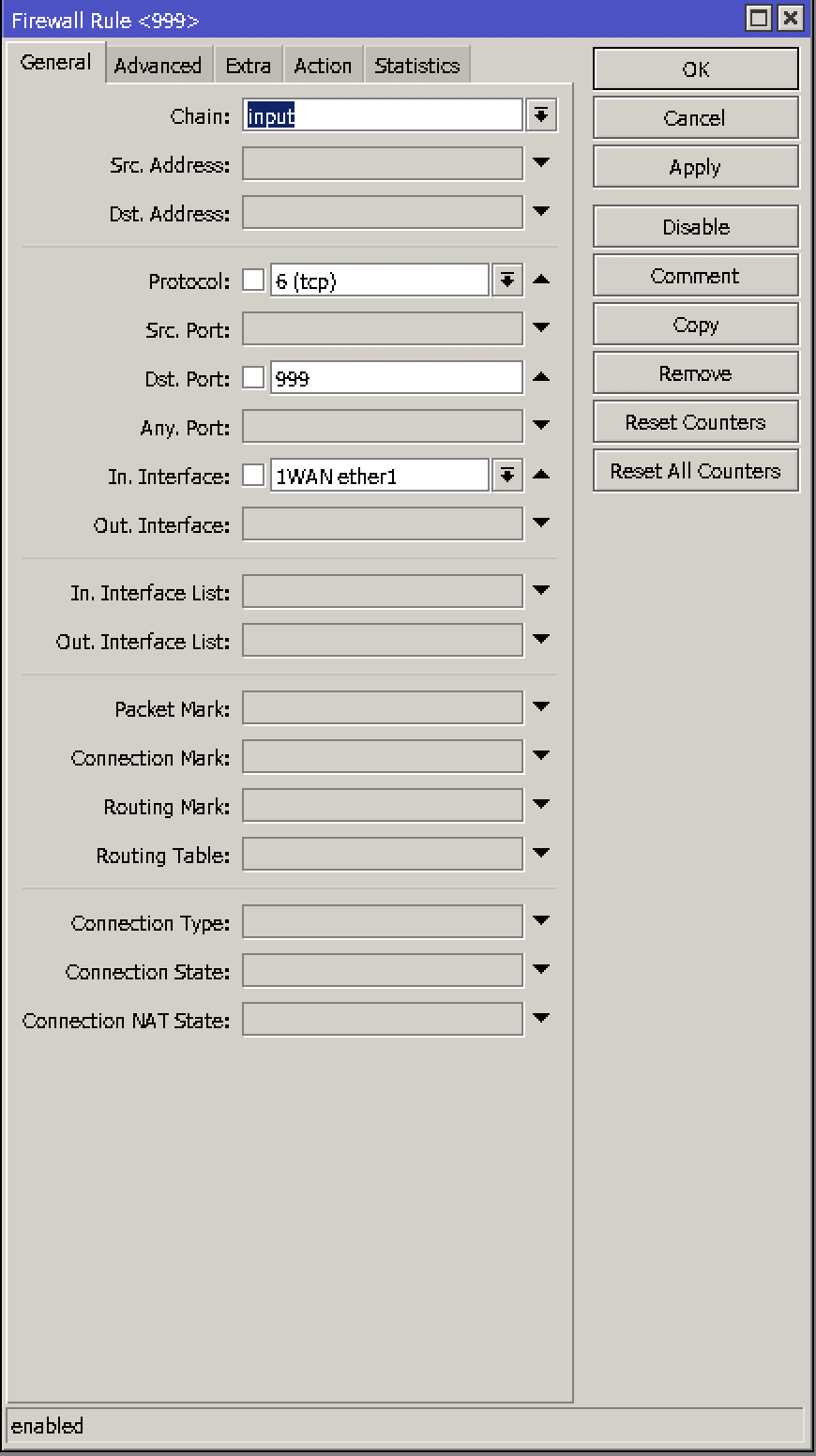

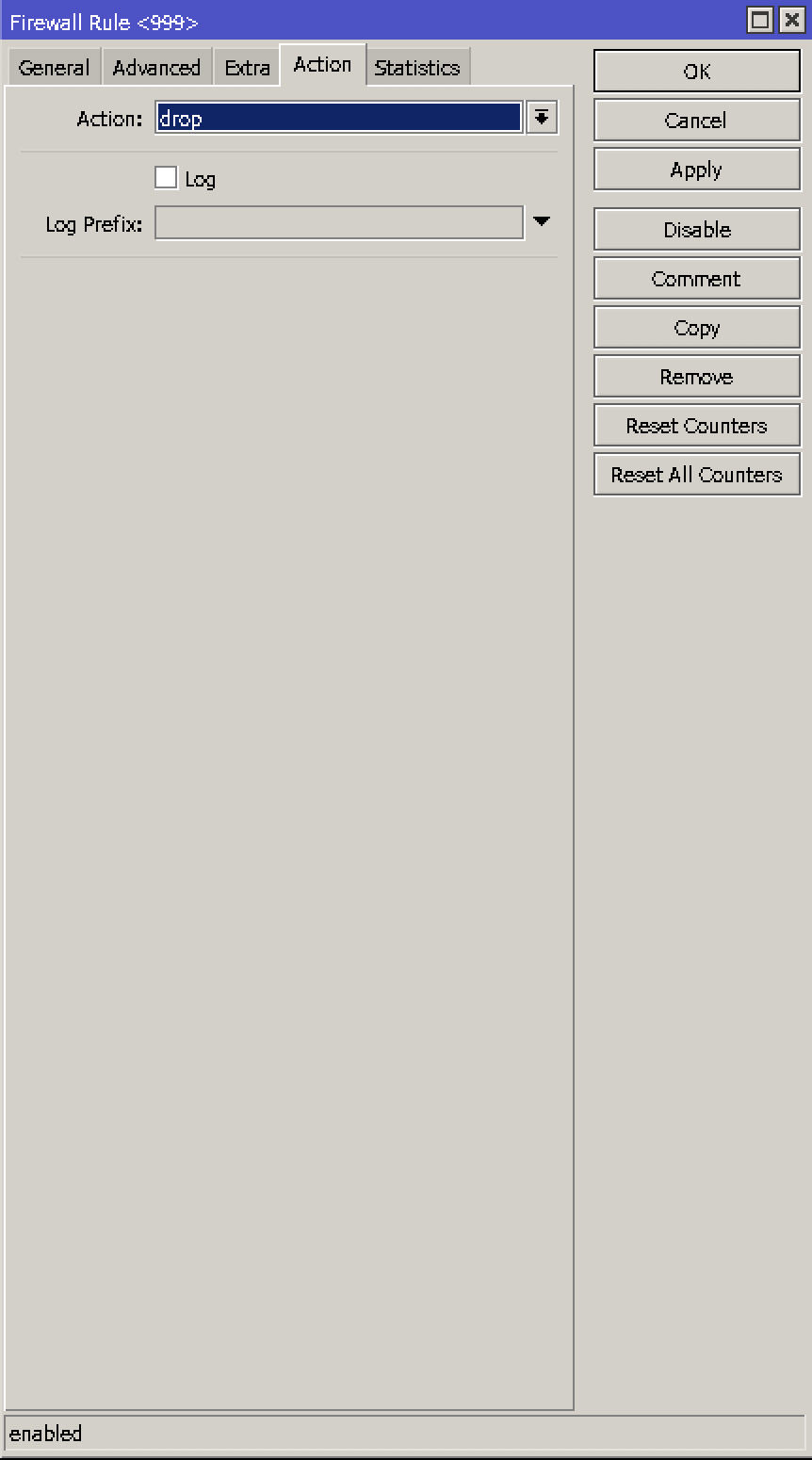

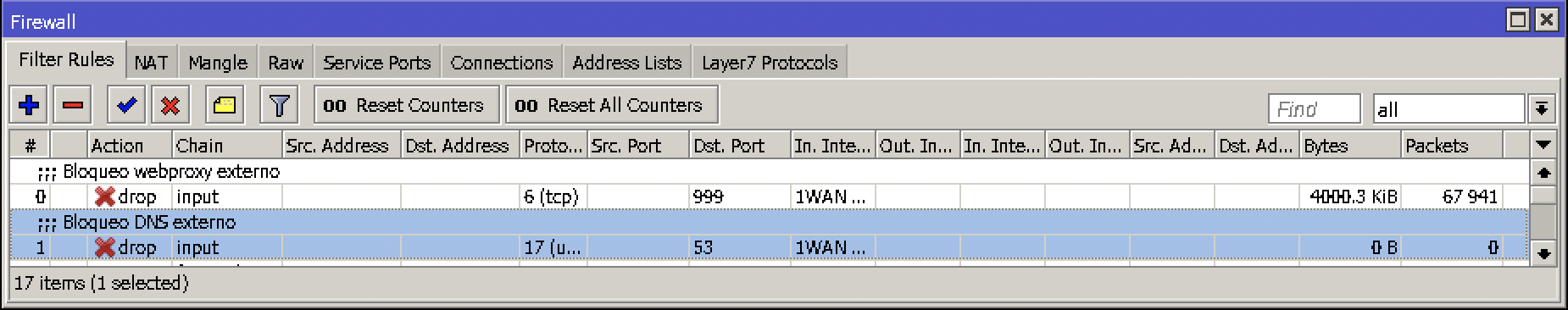

Bloqueo webproxy externo

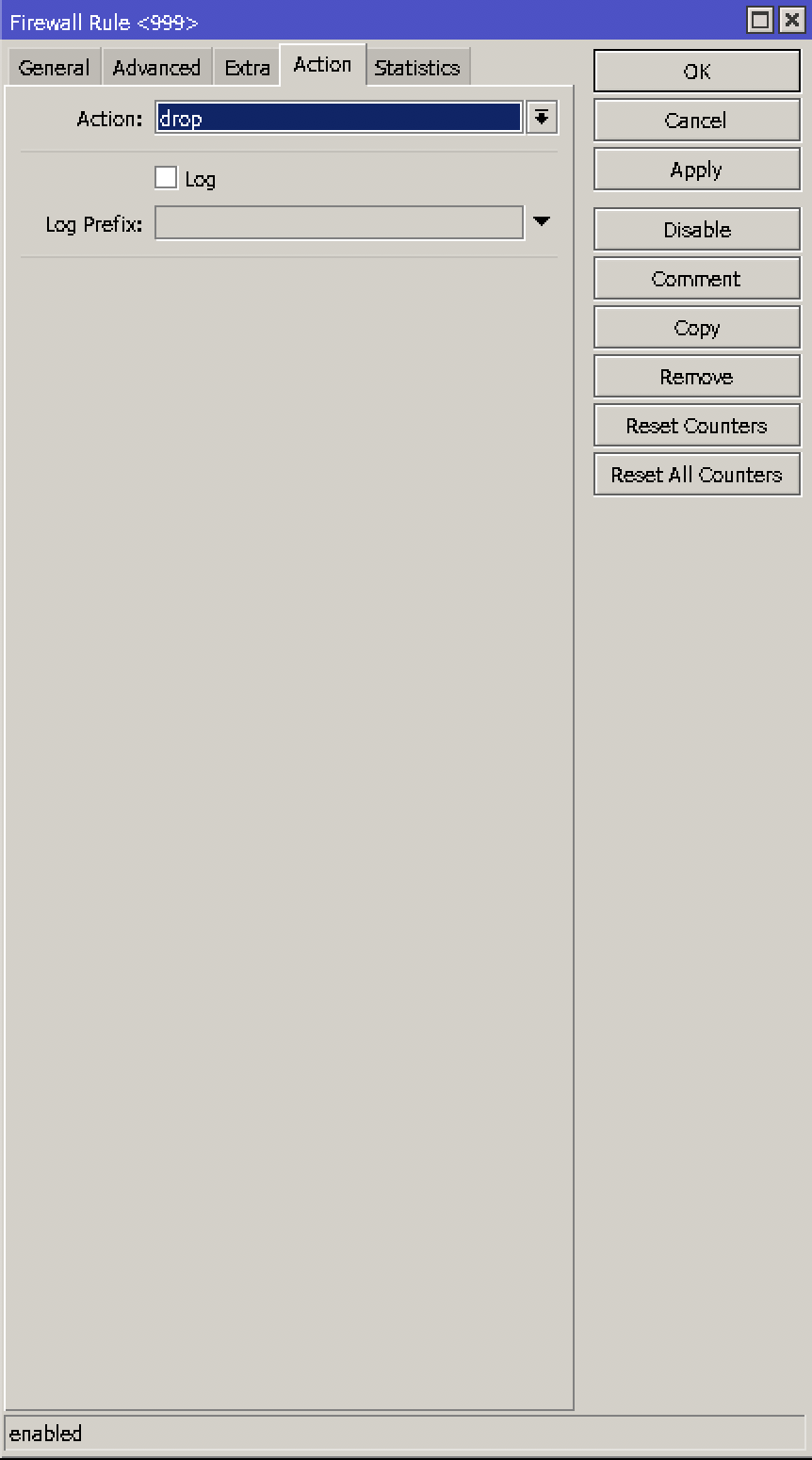

Para Bloquear el acceso externo de nuestro webproxy debemos agregar la siguiente regla en el firewall->filter del mikrotik.

- action=drop, Bloquea los paquetes.

- chain=input, utiliza la cadena input (conexiones y/o paquetes cuyo destino final sean el mismo servidor).

- in-interface=1WAN ether1, interfaz de entrada de las conexiones y/o paquetes (que serán bloqueados por action=drop), en este caso es el 1WAN ether1. Se tiene que cambiar por la interfaz WAN que corresponda.

- protocol=tcp, protocolo de transmisión, el más utilizando en internet junto con en protocolo UDP.

- dst-port=999, puerto destino (que será bloqueado por action=drop), por defecto de webproxy es el puerto 999.

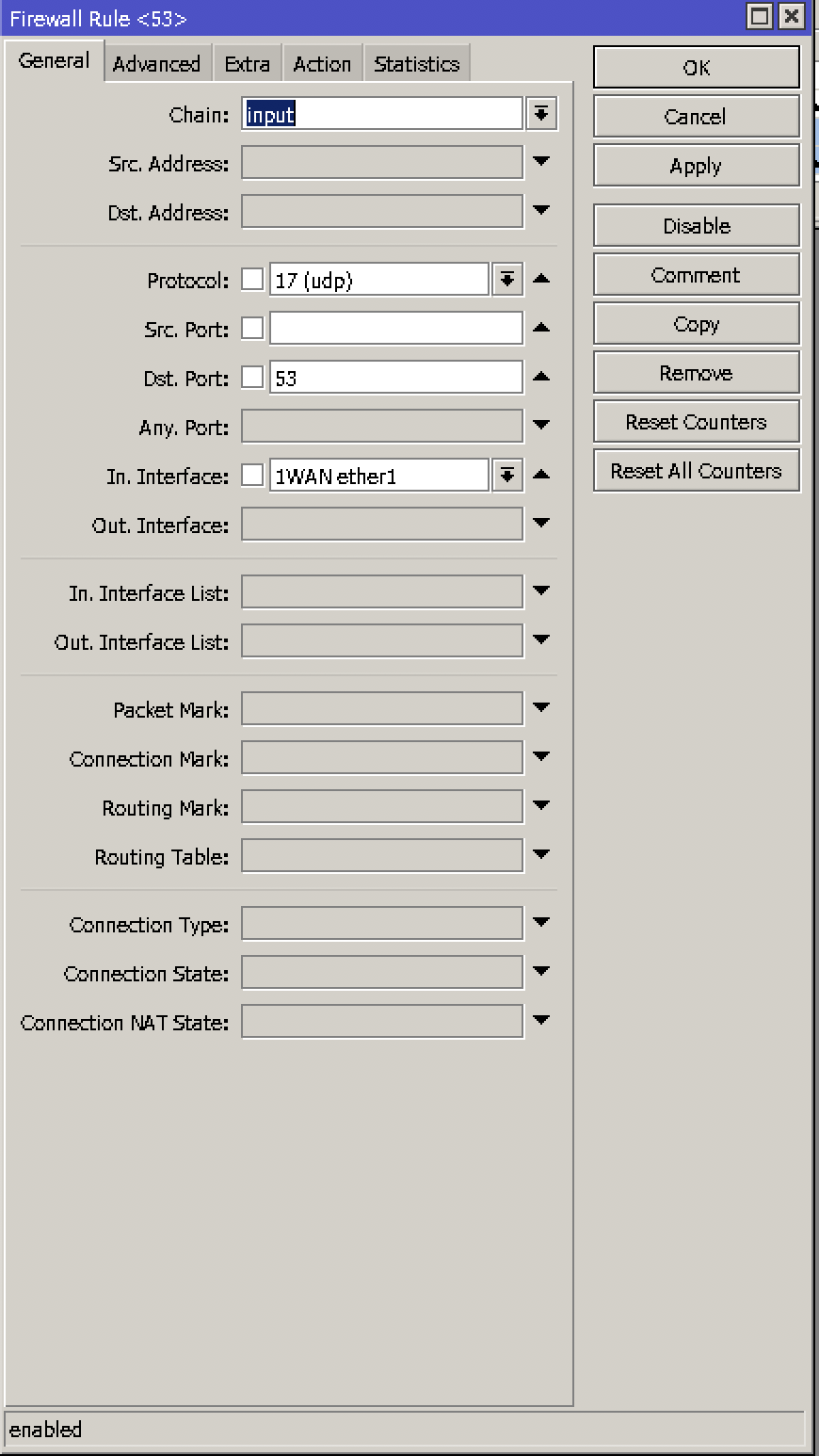

Bloqueo DNS cache externo

Para Bloquear el acceso externo de nuestro servidor DNS mikrotik debemos agregar la siguiente regla en el firewall->filter del mikrotik.

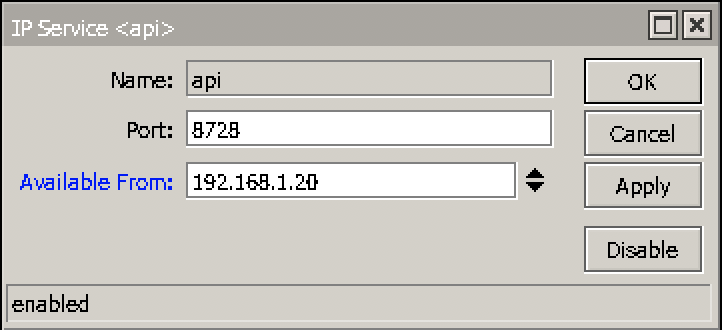

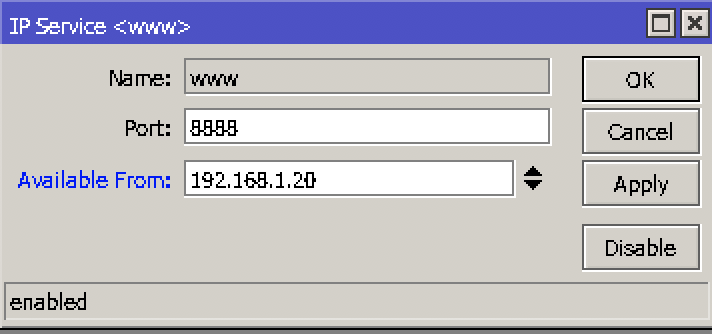

Limitar Acceso API y WWW a mikrowisp

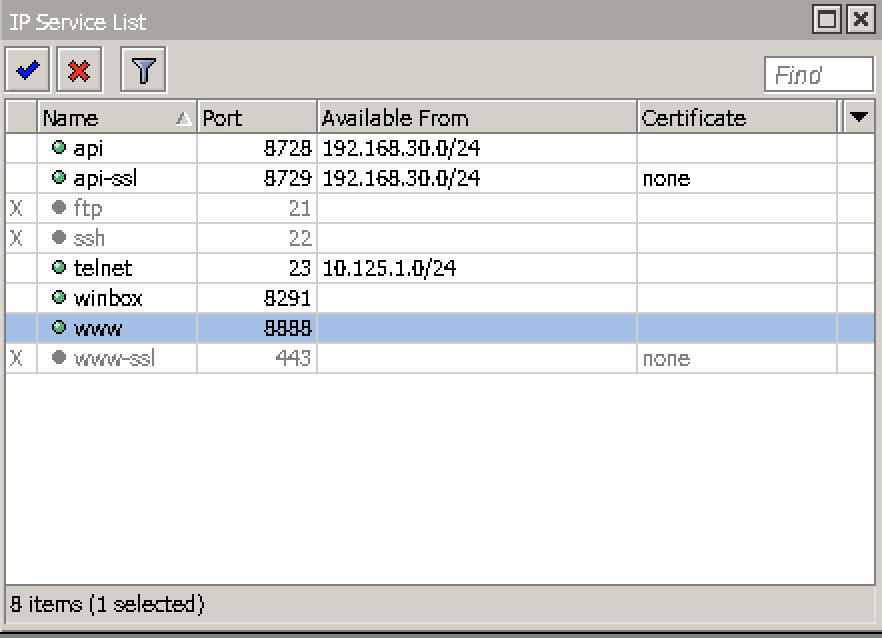

Por defecto el API es accedido desde cualquier Pc o servidor, para limitar su acceso solo a mikrowisp debemos editar los servicios de mikrotik en IP–>SERVICES

No es necesario cambiar el puerto web o el puerto API para asegurar el acceso a estos servicios, bastará con indicar la IP del equipo que tendrá acceso al API (Ip mikrowisp) o todo un segmento de red por Ejm: 192.168.1.0/24

SERVICIO WWWNo desactivar el servicio www, este es utilizado para poder registrar el Tráfico y estado de los clientes.

Updated 8 months ago